Cisco 担当者コラム

Cisco・Meraki

Meraki 第120回「MSシリーズの証明書認証について」

こんにちは。Meraki担当のShingoです。

今回はMeraki MSでの802.1X認証についてご紹介したいと思います。

昨今、不正アクセス等により機密情報の漏洩やウイルス感染が引き起こされることがニュースやSNSでよく目にすることが多くなってきています。その為にセキュリティ対策をしたいな…と考えても、いざ何からすれば良いやら…(インターネットに出る分にはセキュリティ対策はしているけど、社内のユーザ管理は出来ていない等)

社内セキュリティ対策の一つとして802.1X認証を利用することで、許可していないデバイスを社内にアクセスさせないことが可能です。無線LANではよく使用されている認証方式ですが、今回は有線LANで検証してみました。

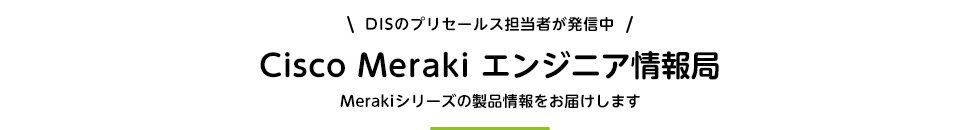

802.1X認証の中で今回は上記のような証明書認証(EAP-TLS)になります。この認証は、デバイスにルート証明書・クライアント証明書を入れることで、サーバ側で許可したデバイスのみ通信できる方法です。また、EAP-TLSはサーバ間との相互認証なので、なりすましの認証サーバへのアクセスもブロックすることができます。

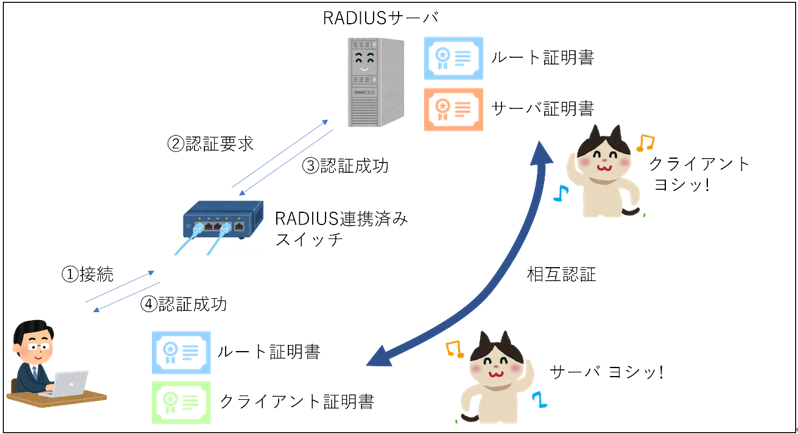

今回は、認証スイッチとしてMeraki MS、RADIUSサーバとしてSoliton One Gateを使用して検証を行いました。

使用する機器

・MS120-8-HW

・SolitonOne Gate(EPS-Edge)

今回の構成です。

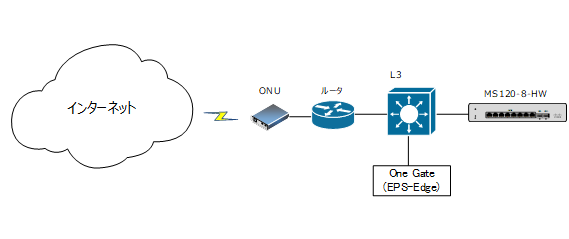

802.1Xを行うために必要な設定は、RADIUSサーバとの連携設定と802.1X認証を行いたいポートへの割り当ての2つです。

1, RADIUSサーバとの連携設定

ネットワーク>スイッチ>アクセスポリシーからRADIUSサーバを指定します。

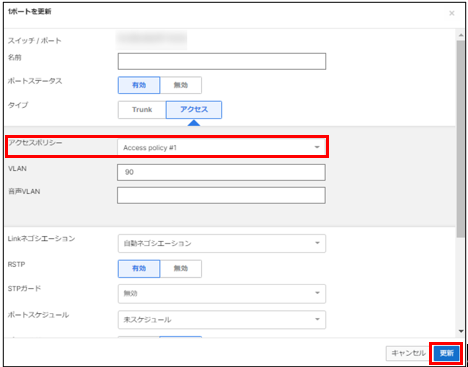

2, 802.1X認証を利用するポートへの割り当て

スイッチ>スイッチポート

アクセスポリシーに先程作成したポリシーを選択します。

スイッチ側の設定はこれで完了です。

次にユーザPC側で必要な設定をしていきます。

まず、ルート証明書とクライアント証明書をユーザPC側に適用します。

※今回はRADIUSサーバ(Soliton Onegate)からダウンロードしました。

ユーザPC側の有線LANで802.1X認証を利用するには、まず802.1X認証の有効化が必要になります。有効化した後、NICの設定を行います。

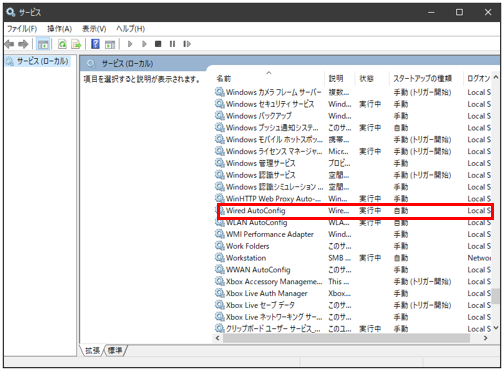

1, 有線LANでの802.1X認証の有効化。

・「Wired AutoConfig」を有効にします。

※状態が実行中になっているか確認します。

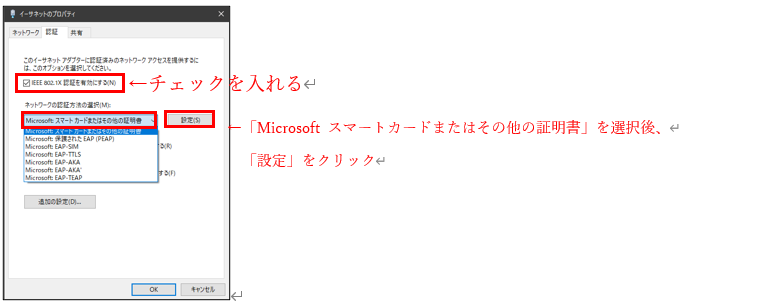

・ユーザPC側のNICの設定

Merakiに接続しているポートのプロパティを開き「認証」タブから802.1Xの設定を行います。

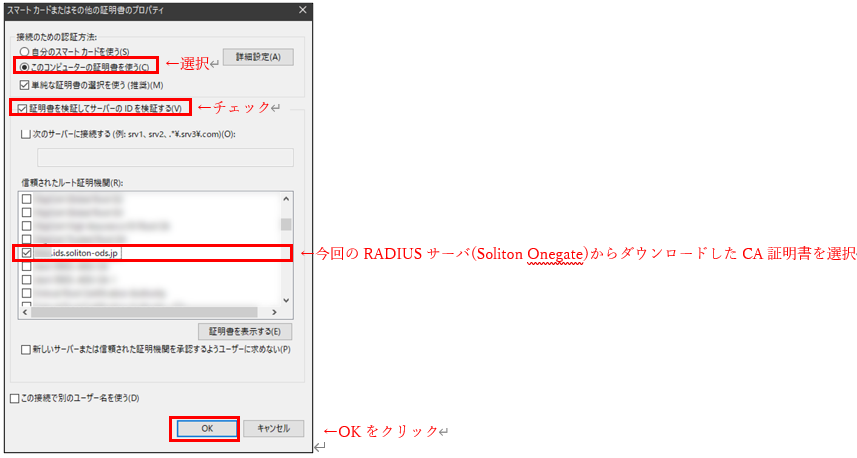

ルート証明書を選択します。

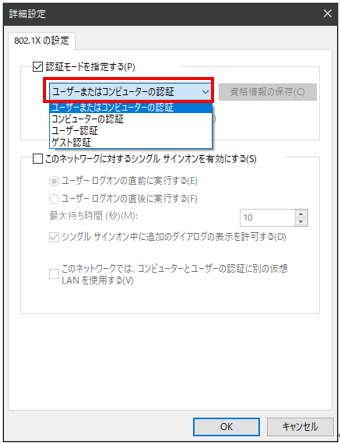

「追加の設定」から認証モードを指定します。

全ての設定が完了したので、PCを接続し画面を確認します。

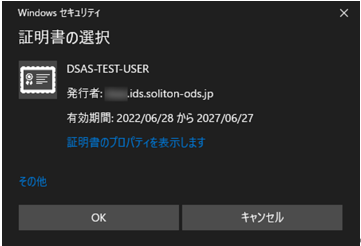

設定したポートにPCを接続すると、証明書選択画面が表示されたので、今回適用したクライアント証明書を選択することで接続できました。

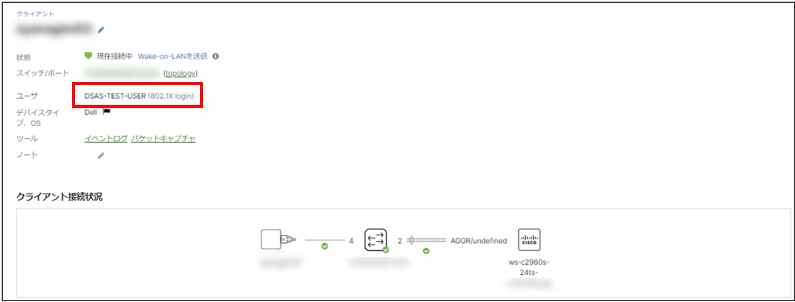

Meraki側で接続の確認もできました。

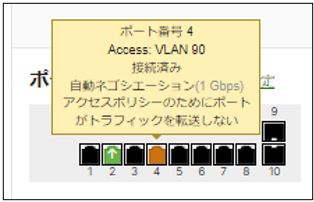

ちなみに登録端末以外が接続されると以下の表示になります。

以上で、検証は完了です。

いかがだったでしょうか。

今回はOnegateでのローカルユーザ登録で行いましたが、AD連携も可能です。

認証サーバは冗長のために2台登録することを推奨します。

クライアントへの展開は802.1Xの有効化の設定が必要なので、無線LANとの連携よりハードルが高く感じましたが、MACアドレスフィルタではセキュリティ的に不安がある方は、このような認証方法をご検討してみてはいかがでしょうか。

今回は以上です。

ここまでお読みいただきありがとうございました。

Ciscoの記事

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」