Cisco 担当者コラム

Cisco・Meraki

Meraki 第139回「Cisco+ Secure Connectのセットアップをやってみた」

こんにちはMeraki製品担当の林です。

今回はCisco+ Secure Connectのセットアップについて、実際に試してみましたので手順について画面キャプチャを交えながらご紹介します。

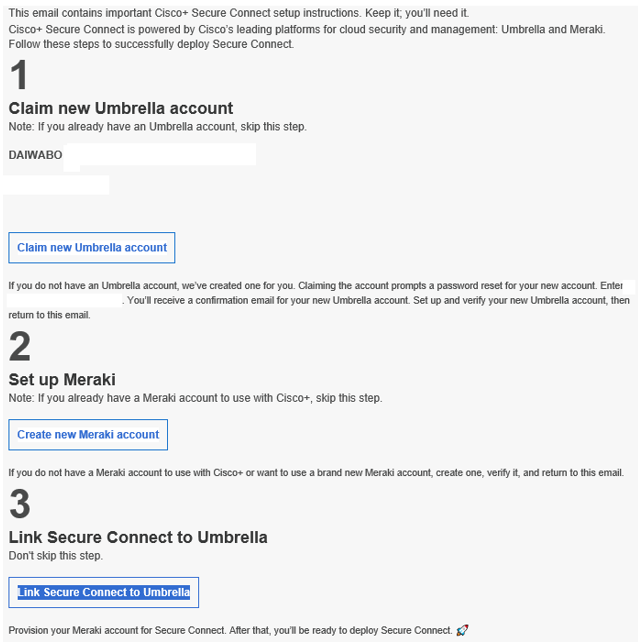

まず、Cisco+ Secure Connectをご購入いただくと、発注時に申請頂いた管理者メールアドレス宛に次のようなWelcomeメールが届きます。英語のメールなので見落とさないようにご注意ください。

件名:“Setting Up Cisco+ Secure Connect for (発注時に登録した組織名)- Do Not Delete”

送信元:“Cisco+ Secure Connect - No Reply

まずStep1では今回購入したCisco+ Secure Connectのライセンスが割り当てられたUmbrella環境へのログインができることを確認します。この際、ログインにはWelcomeメールを受信したメールアドレスを使用します。

このメールアドレスが初めてUmbrellaに登録されたものである場合には、メール内の”Claim newUmbrella account”のリンクからパスワードを設定します。

※パスワードの復旧となっていますが、新規の場合もこちらからパスワードを登録します。

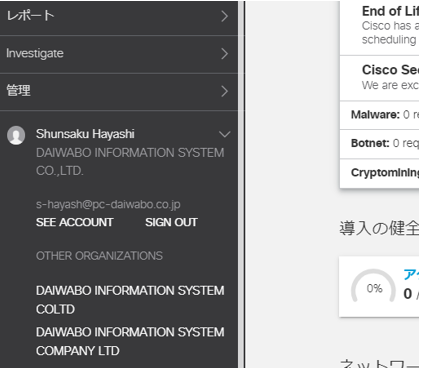

もしすでに他のUmbrella環境に管理者として紐づけているメールアドレスの場合、一旦ログイン頂くとUmbrellaダッシュボードの左下からオーガナイゼーションの切り替えが可能になっておりますので、申請時にご登録いただいた組織名が追加されていることを確認します。

続いてStep2では前項目のUmbrellaに登録したものと同じメールアドレス/パスワードを管理者としたMerakiのオーガナイゼーションを準備します。

今回はMerakiのライセンスやデバイスの登録とMeraki MXのセットアップは完了させてあるものとします。

既存のMerakiオーガナイゼーションを紐づける場合にはStep1で使用したものと同じメールアドレスが対象のオーガナイゼーションへのFull権限を持つ管理者として追加されていればOKです。

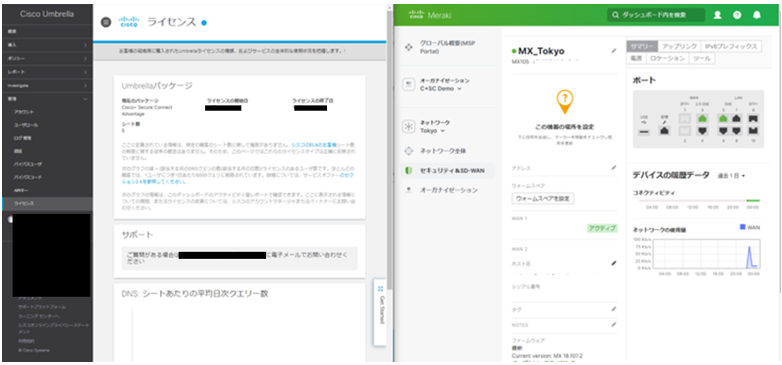

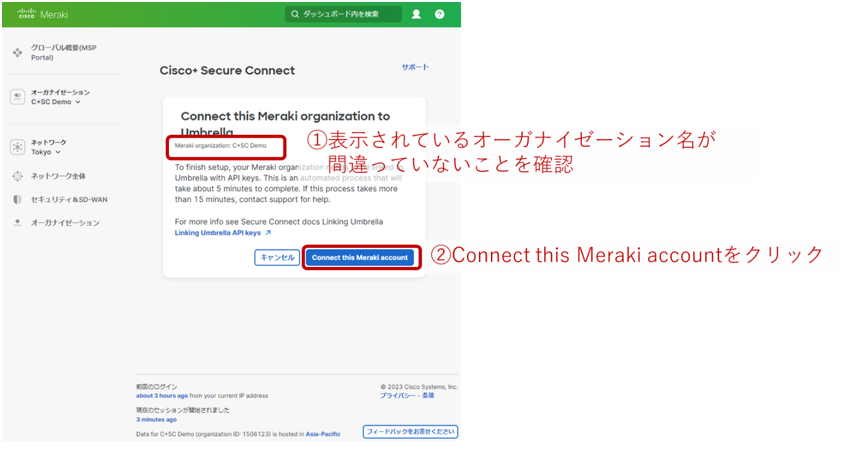

ここまで完了したら設定用PCの既定のブラウザでUmbrellaとMerakiの紐づけ対象のオーガナイゼーションを開いておきます。この後の手順がかなり自動化されていますので、準備をしっかりしておくことが重要です。

するとブラウザでCisco+ Secure Connectの連携ページが表示されるので、オーガナイゼーション名など情報に間違いがないことを確認してConnectボタンをクリックします。

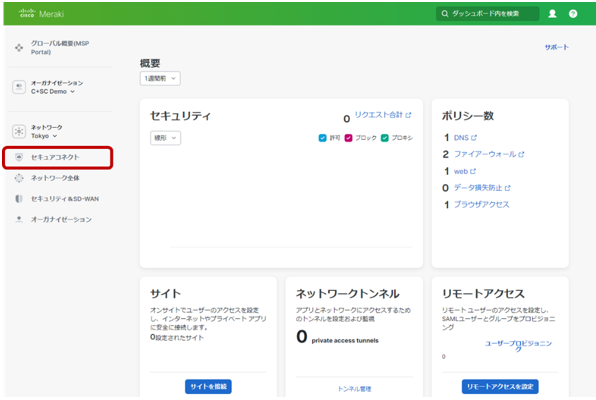

しばらく待つと左側メニューにセキュアコネクトが追加されたMerakiのオーガナイゼーションが表示されます。

MerakiとUmbrella間の連携作業はこれだけで完了です。APIキーの入力なども不要で非常に簡単ですね!

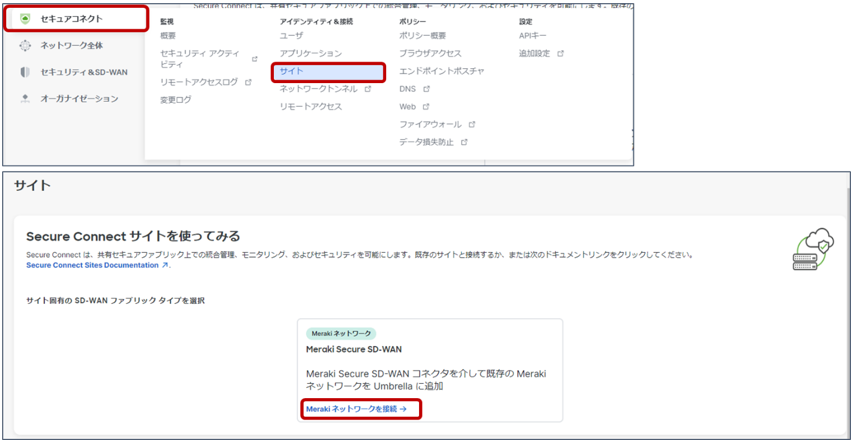

続いて、Cisco+ Secure Connectのクラウドサービスに対してMeraki MXを接続していきます。追加されたセキュアコネクトのメニューからサイトを選択して設定を進めていきます。

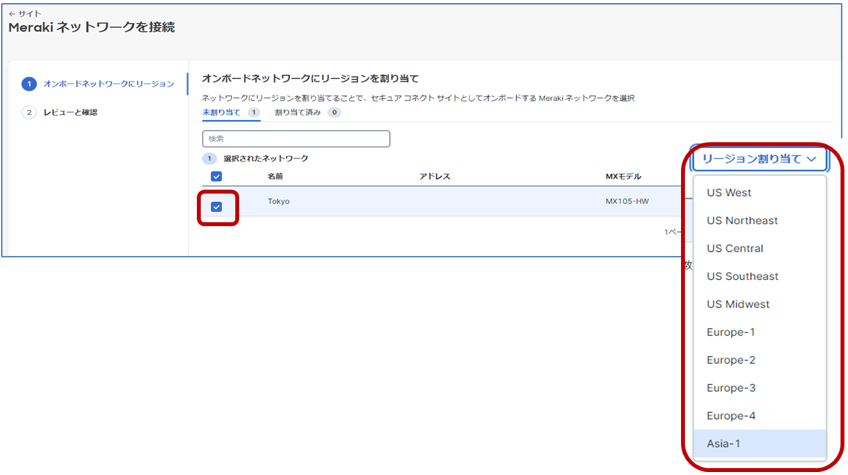

そこから、Meraki MXが紐づいた対象のネットワークを選択してリージョンの割り当てを行います。(MXはあらかじめオンラインになっているものとします。)

日本国内で使用する場合は東京とシンガポールのデータセンターが紐づいたAsia-1を選ぶことになると思います。

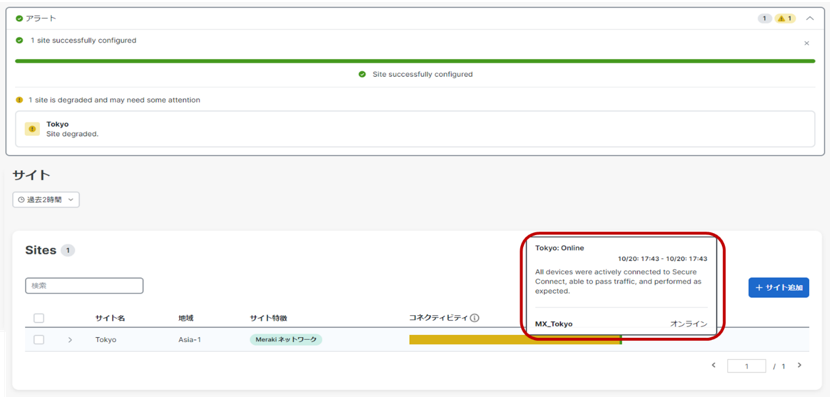

上記で設定を適用するとCisco+ Secure ConnectのDCとMXの間で自動的にVPN接続が提供されます。この際Cisco+ Secure Connect側にも仮想MXがサービスエッジとしてデプロイされるため、Meraki のAuto VPN機能で管理することが可能です。

以上の手順で、Cisco+ Secure ConnectとのVPN接続ができました。この部分もかなり自動化されていてほとんど入力するところも無いのでとても簡単ですね!

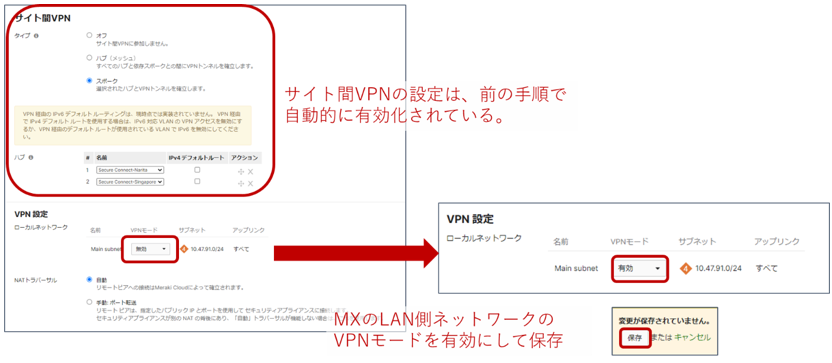

この時点でVPNは確立していますが、まだローカルネットワークをVPNに流すための設定が入っていませんので最後にサイト間VPNのページで拠点のネットワークをVPNに流すよう設定します。

以上でCisco+ Secure Connectのセットアップは完了です。

あとはセキュリティの要件に応じてCisco+ Secure Connect上で各ポリシーの設定をしていく形です。こちらについても今後色々と検証しましてこちらの記事でご紹介していきたいと思います。

今回は以上です。最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」