Cisco 担当者コラム

Cisco・Meraki

Meraki 第142回「Cisco Secure Connectでアプリケーションが動かなくなったら」

こんにちはMeraki製品担当の林です。

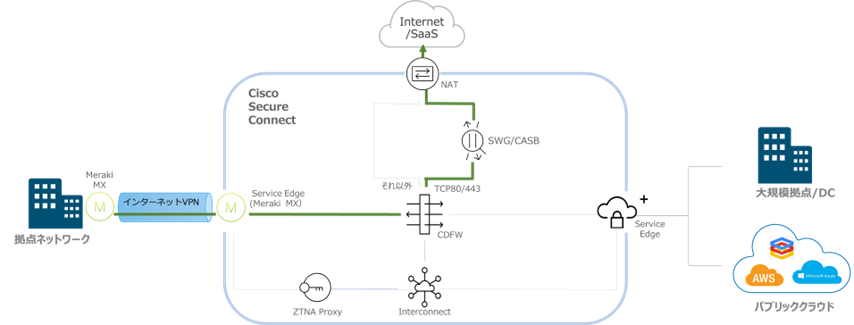

以前こちらの記事でもご紹介したように、Secure ConnectではクラウドWebプロキシであるSWGを経由させてインターネットへのアクセスを保護します。

この際、お客様の環境によってはSecure Connectを経由させることで業務に利用されているアプリケーションが上手く動作しなくなる、というケースがあります。

原因としては様々なものが考えられるのですが、今回は代表的なケースとその対処法についてご紹介します。

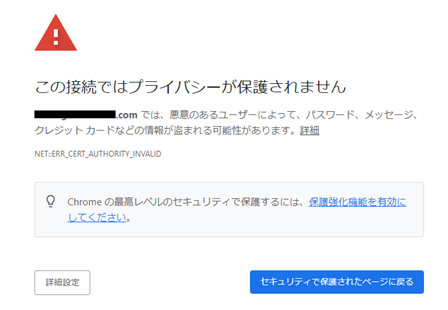

■端末側に証明書がインストールされていない

Secure Connectの構成ではSWGをWebプロキシとして使用するため、Secure Connectで使用される証明書を事前にユーザの端末にインストールしておく必要があります。

この操作を行わない場合、HTTPSのページを開くとブラウザが証明書エラーを表示してしまいます。

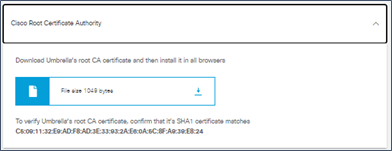

回避策として、Secure Connectの画面からルート証明書のダウンロードが可能ですので、Secure Connectに接続する端末に対して必ず事前インストールを実施するようにしてください。

■アプリケーションがグローバルIPアドレスによるアクセス制限を掛けている

不正アクセスの防止を目的として、業務アプリケーションに対して送信元のグローバルIPアドレスを制限されているユーザ様も多いかと思います。

Secure Connectを経由した場合、通信の送信元は下記のアドレスプールでNATされることになりますが、かなり大きなプールになるためこうした制御との相性がどうしても悪くなります。

<Secure Connectを経由した場合の送信元グローバルIPアドレス範囲>

・155.190.0.0/16

・146.112.0.0/16

・151.186.0.0/16

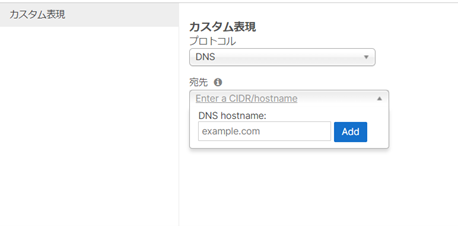

回避策としては、拠点のMXで対象の宛先に対するトラフィックをVPNに送らない、いわゆるインターネットブレークアウトの設定を行って頂くことが考えられます。

上図のように、Meraki MXシリーズでは一番安価なEnterpriseライセンスからIPアドレスもしくはDNSで宛先を指定して簡単にブレークアウトの設定が可能です。

■アプリケーションで証明書のPinningを行っている

通信経路上でデータの傍受を行う中間者攻撃を防ぐために特定の証明書を使用するクライアントからの通信のみを許可するPinningという手法があります。

WebプロキシサーバであるSWGはある意味中間者ですので、Pinningが有効なアプリケーションがエラーで動作しなくなってしまう可能性があります。

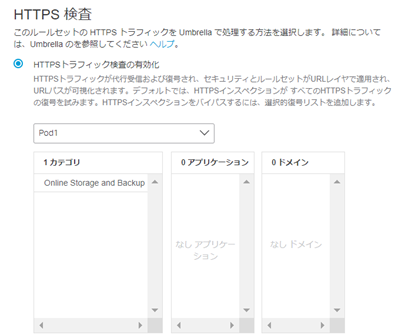

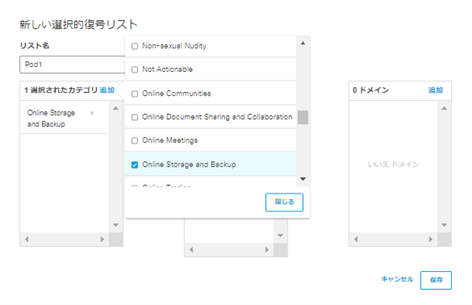

こうしたアプリケーションに対する回避策としては、HTTPSの復号化をバイパスする選択的復号化の設定を使用します。

こちらの設定を行うことで、登録した宛先の通信に対する復号化をしなくなりますので、証明書のエラーを防ぐことができます。

実はこの事象は一つ前でご紹介したインターネットブレークアウトでも防ぐことは可能なのですが、通信のログをできるだけSecure Connectに残す、という観点から考えるとできるだけ選択的復号化を中心に使って頂く方がオススメです。

また、この選択的復号化の設定は、Meraki MXのブレークアウトと違ってカテゴリやアプリケーションでも指定することが可能なので運用も楽になります。

Pinningが有効なアプリケーションに関しては英語ですがCiscoさんでも記事を作られているので合わせてこちらもご参照ください。

・Public Key Pinning/Certificate pinning

https://support.umbrella.com/hc/en-us/articles/360030956912-Public-Key-Pinning-Certificate-pinning

今回ご紹介した設定は運用開始後も良く触る部分になるかと思いますので、ぜひ覚えておいていただければと思います。

最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」