Cisco 担当者コラム

Cisco・Security

Security 第71回「Cisco Umbrellaのテナント制御」

こんにちは。ディーアイエスサービス&ソリューションセキュリティ担当の今村です。

今回のブログでは、Cisco Umbrellaのテナント制御についてご紹介します。

近年、会社の端末から会社が契約していないWebサービスを業務に利用するシャドーITが多発しています。シャドーITによって、私用のWebサービスに機密情報が流れるなどのセキュリティ事故が懸念されています。このようなセキュリティ事故は会社の信用を失いかねないため、早急な対策が求められます。

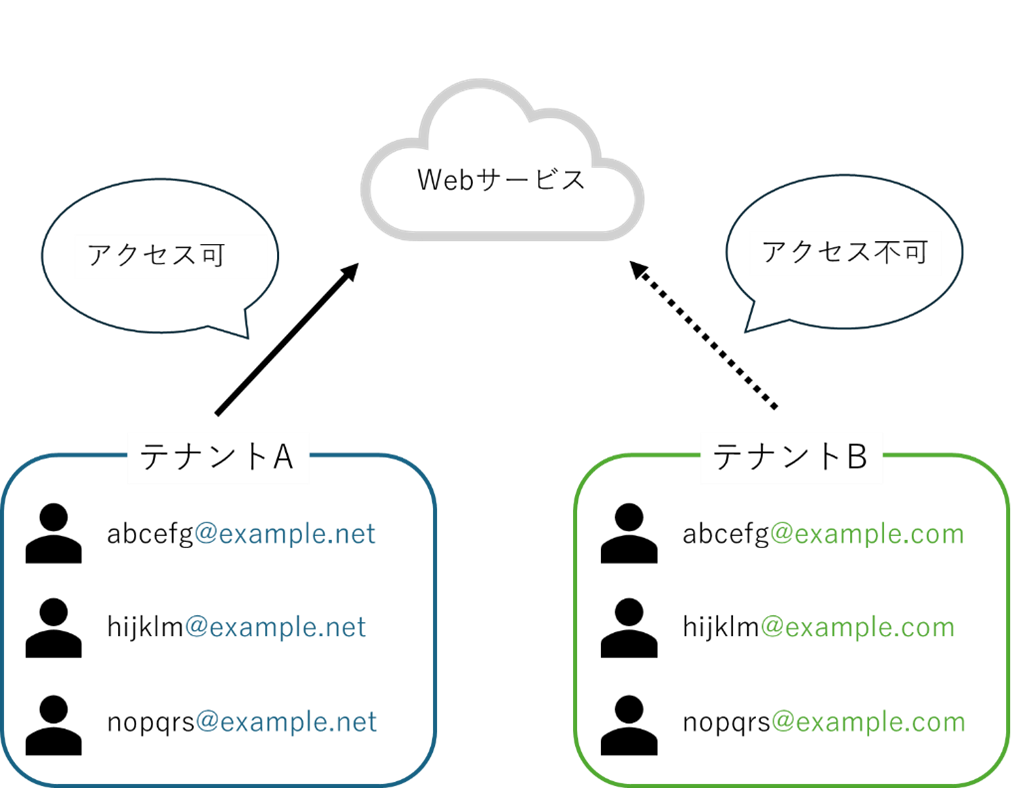

そこで今回ご紹介するのがテナント制御です。テナント制御は、管理者によって指定されたテナントのアカウントのみがWebサービスにアクセスできるよう制御する機能のことです。テナントは、同じシステムやサービスを共有するユーザーのグループを意味します。メールアドレスの@以降が同じであれば、同じテナントとみなされます。したがってテナント制御を利用することで、限られたアカウントのみがWebサービスにアクセスできるようになるため、情報漏洩などのリスクの軽減になると考えられます。Umbrellaではこのテナント制御を設定することができます。

Umbrellaでは、プロキシサーバであるSWG(セキュアウェブゲートウェイ)が通信の中身を確認し、テナント制御を行います。このSWGの利用にはSIG以上のライセンスが必要になるため、ご注意ください。また現在のUmbrellaのテナント制御は、WebサービスとしてMicrosoft 365, Google G Suite (Google Workspace), Slack, Dropboxに対応しています。

テナント制御の設定

では実際にテナント制御の設定方法をご紹介します。今回はexample.netのテナントを持つアカウントのみがMicrosoft365へログインできるよう設定を行い、自社のドメインからはログインできないようにします。

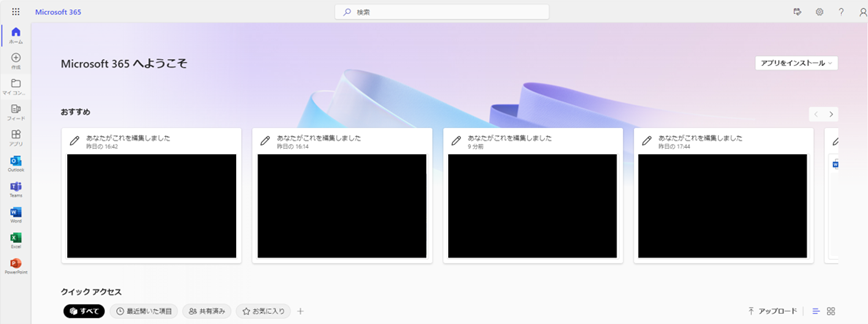

まず、Microsoft 365( https://www.office.com )に通常通りログインできることを確認します。自社でMicrosoft365を利用されている場合は、自社のドメインでログインしてください。

新しいテナント制御を作成します。テナント制御は、左側メニューのポリシー > テナント制御 から開きます。

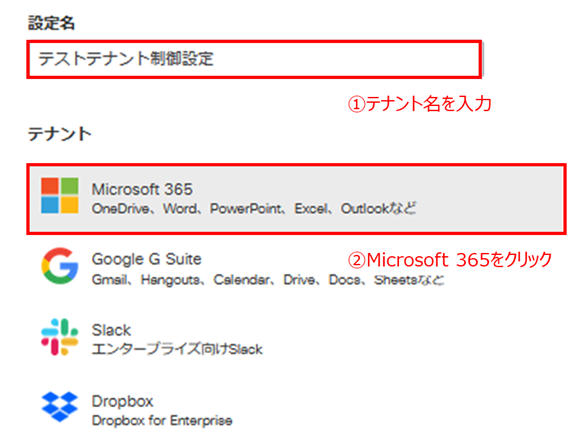

任意のテナント名を入力し、テナントをMicrosoft365に指定します。

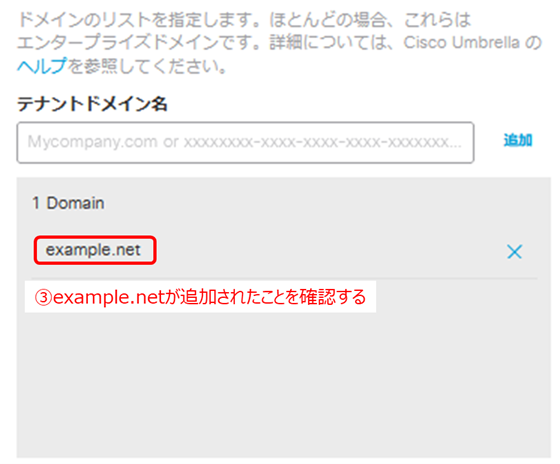

テナントドメインである“example.net”を追加します。

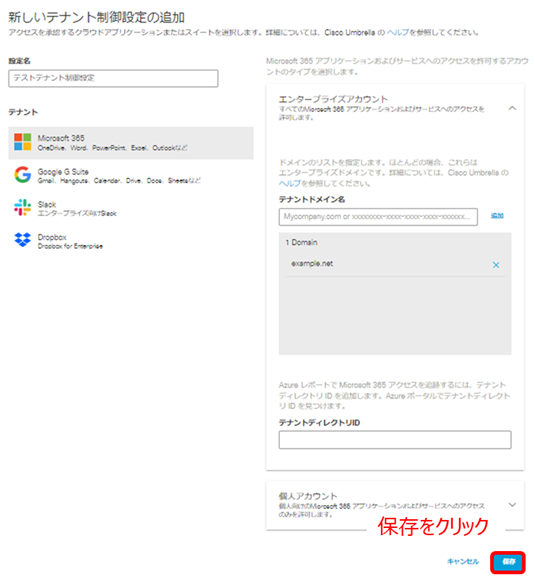

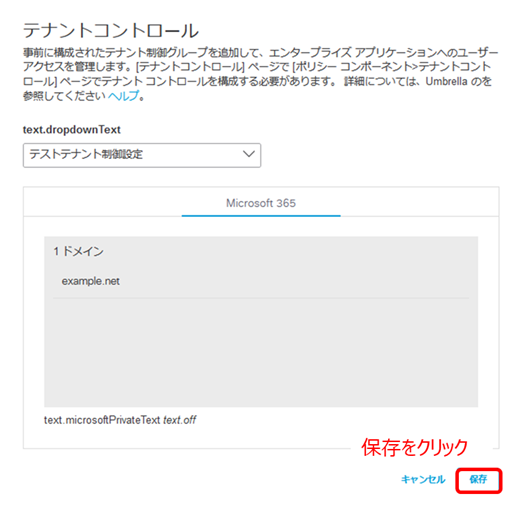

設定したテナント制御を保存します。

これでテナント制御の作成は完了です。

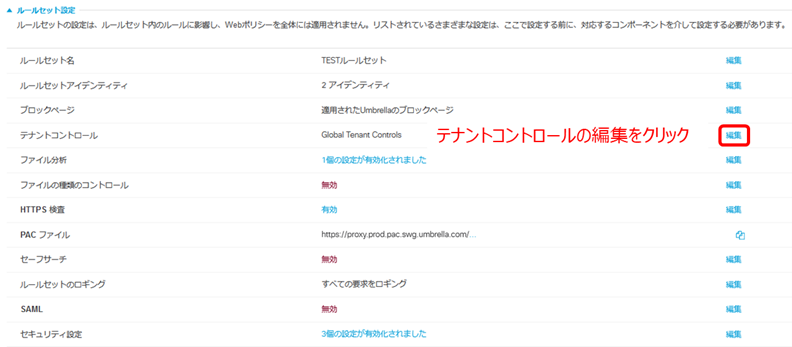

次に既存のWebポリシーに対してテナント制御の適用を行います。左側メニューの ポリシー > Webポリシーから、設定したテナント制御を適用したいWebポリシーを開きます。

作成したテナント制御を選択します。

テナント制御の適用を保存します。

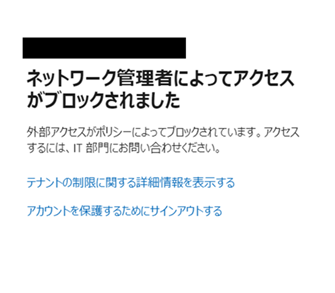

最後に作成したテナント制御が反映されているかを確認します。Microsoft 365( https://www.office.com )にログインし、接続がブロックされ、「ネットワーク管理者によってアクセスがブロックされました」とMicrosoft365から表示されていれば、テナント制御の適用は完了です。

いかがでしたでしょうか。以上のようにUmbrellaのテナント制御では、指定したテナント以外はWebサービスに接続できないよう簡単に設定することができます。社内のセキュリティの向上にぜひご活用いただければと思います。

Umbrellaのテナント制御についてのご紹介は以上です。

下記のURLもご参考ください。

Umbrella:Microsoft 365 のテナント制御 (コントロール) について - Cisco Community

お読みいただきありがとうございました。

<<<Cisco Security エンジニア情報局 前回の記事>

<Cisco Security エンジニア情報局 次回の記事>>>

Ciscoの記事

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」